【技术分享】iXintpwn/YJSNPI滥用iOS配置文件,可以导致设备崩溃

简介

由于iOS系统技术门槛高,关闭性强,iOS设备的威胁相对较小。但这并不意味着iOS设备是坚不可摧的。 2016年,我们还看到了一些成功的威胁,从滥用公司证书到利用漏洞,突破iOS平台...

简介

由于iOS系统技术门槛高,关闭性强,iOS设备的威胁相对较小。但这并不意味着iOS设备是坚不可摧的。 2016年,我们还看到了一些成功的威胁,从滥用公司证书到利用漏洞,突破iOS平台的局限。

这进一步反映在iXintpwn/YJSNPI(趋势科技标记为TROJ_YJSNPI.A),在这种情况下,使用恶意配置文件使iOS设备崩溃无响应。这是6月初被捕的日本楷书的一部分。

尽管iXintpwn/YJSNPI现在只在日本传播,但社交网络现在非常方便,因此不难想要进行全球通信。

iXintpwn/YJSNPI于2016年11月下旬在Twitter上首次亮相。一款名为“iXintpwn”的iOS越狱者声称它可以越狱iOS设备,然后YouTube和其他社交网站开始传播。 iXintpwn也是发布恶意文件的网站的名称。在受感染的设备中,各种图标将显示为“YJSNPI”,也称为“Beast Senpai”(Senpai在日本通常被称为教师或导师)。这张照片通常是日本论坛上的默认图片。

无论是恶作剧还是幻想,都没关系。重要的是它的攻击。因为在这种情况下,攻击者可以使用iXintpwn/YJSNPI滥用iOS功能:未签名的iOS配置文件。

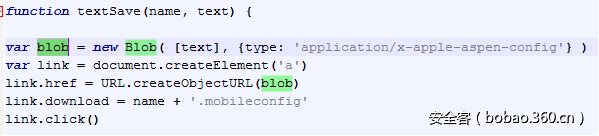

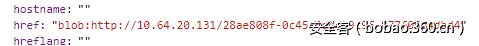

YJSNPI可以通过访问包含恶意文件的网站来传播,主要是通过Safari。当用户访问网站时,恶意网站的JavaScript文件会响应blob对象(恶意配置文件)。在iOS设备上,最新的Safari会收到服务器的响应,并会自动下载配置文件。

简介

由于iOS系统技术门槛高,关闭性强,iOS设备的威胁相对较小。但这并不意味着iOS设备是坚不可摧的。 2016年,我们还看到了一些成功的威胁,从滥用公司证书到利用漏洞,突破iOS平台的局限。

这进一步反映在iXintpwn/YJSNPI(趋势科技标记为TROJ_YJSNPI.A),在这种情况下,使用恶意配置文件使iOS设备崩溃无响应。这是6月初被捕的日本楷书的一部分。

尽管iXintpwn/YJSNPI现在只在日本传播,但社交网络现在非常方便,因此不难想要进行全球通信。

iXintpwn/YJSNPI于2016年11月下旬在Twitter上首次亮相。一款名为“iXintpwn”的iOS越狱者声称它可以越狱iOS设备,然后YouTube和其他社交网站开始传播。 iXintpwn也是发布恶意文件的网站的名称。在受感染的设备中,各种图标将显示为“YJSNPI”,也称为“Beast Senpai”(Senpai在日本通常被称为教师或导师)。这张照片通常是日本论坛上的默认图片。

无论是恶作剧还是幻想,都没关系。重要的是它的攻击。因为在这种情况下,攻击者可以使用iXintpwn/YJSNPI滥用iOS功能:未签名的iOS配置文件。

YJSNPI可以通过访问包含恶意文件的网站来传播,主要是通过Safari。当用户访问网站时,恶意网站的JavaScript文件会响应blob对象(恶意配置文件)。在iOS设备上,最新的Safari会收到服务器的响应,并会自动下载配置文件。

滥用iOS配置文件

iOS配置文件可帮助开发人员简化各种设备的设置,包括电子邮件和交换,Web和证书。例如,公司使用这些配置文件来简化自行开发的应用程序和企业设备的管理。配置文件还可以自定义设备限制,Wi-Fi,虚拟专用网络(VPN),轻量级目录访问协议(LDAP)目录,WebDAV(CalDAV)的日历扩展,Web剪辑,证书和密钥。

显然,您可以使用恶意配置文件来修改这些设置,即传输设备的流量。此类恶意行为的典型示例包括Wirelurker窃取来自Haima的信息和重新打包的广告软件。

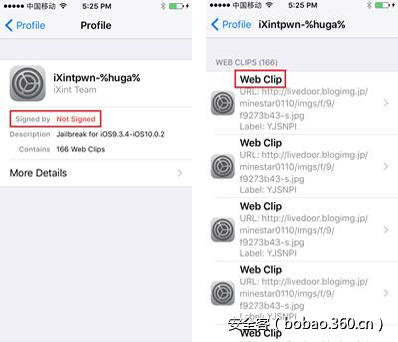

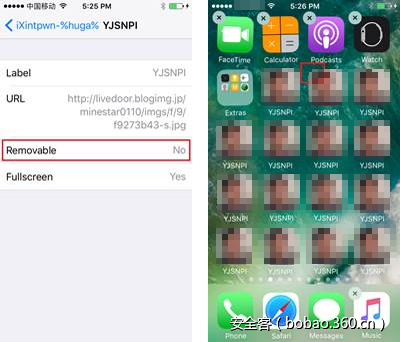

在iXintpwn/YJSNPI示例中,它使用未签名的配置文件并将其设置为“无法删除”,以便用户无法卸载它,如下图所示。

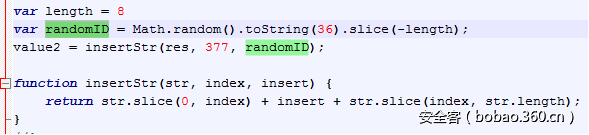

对于持久性,“PayloadIdentifier”字符串的值由JavaScript随机生成(非常机智)。需要注意的是,iOS在安装签名或未签名的配置文件时采取了相应的措施,要求用户直接进行交互。唯一的区别是这些配置文件的显示方式,例如,签名文件表示为“已验证”。

滥用iOS配置文件

iOS配置文件可帮助开发人员简化各种设备的设置,包括电子邮件和交换,Web和证书。例如,公司使用这些配置文件来简化自行开发的应用程序和企业设备的管理。配置文件还可以自定义设备限制,Wi-Fi,虚拟专用网络(VPN),轻量级目录访问协议(LDAP)目录,WebDAV(CalDAV)的日历扩展,Web剪辑,证书和密钥。

显然,您可以使用恶意配置文件来修改这些设置,即传输设备的流量。此类恶意行为的典型示例包括Wirelurker窃取来自Haima的信息和重新打包的广告软件。

在iXintpwn/YJSNPI示例中,它使用未签名的配置文件并将其设置为“无法删除”,以便用户无法卸载它,如下图所示。

对于持久性,“PayloadIdentifier”字符串的值由JavaScript随机生成(非常机智)。需要注意的是,iOS在安装签名或未签名的配置文件时采取了相应的措施,要求用户直接进行交互。唯一的区别是这些配置文件的显示方式,例如,签名文件表示为“已验证”。

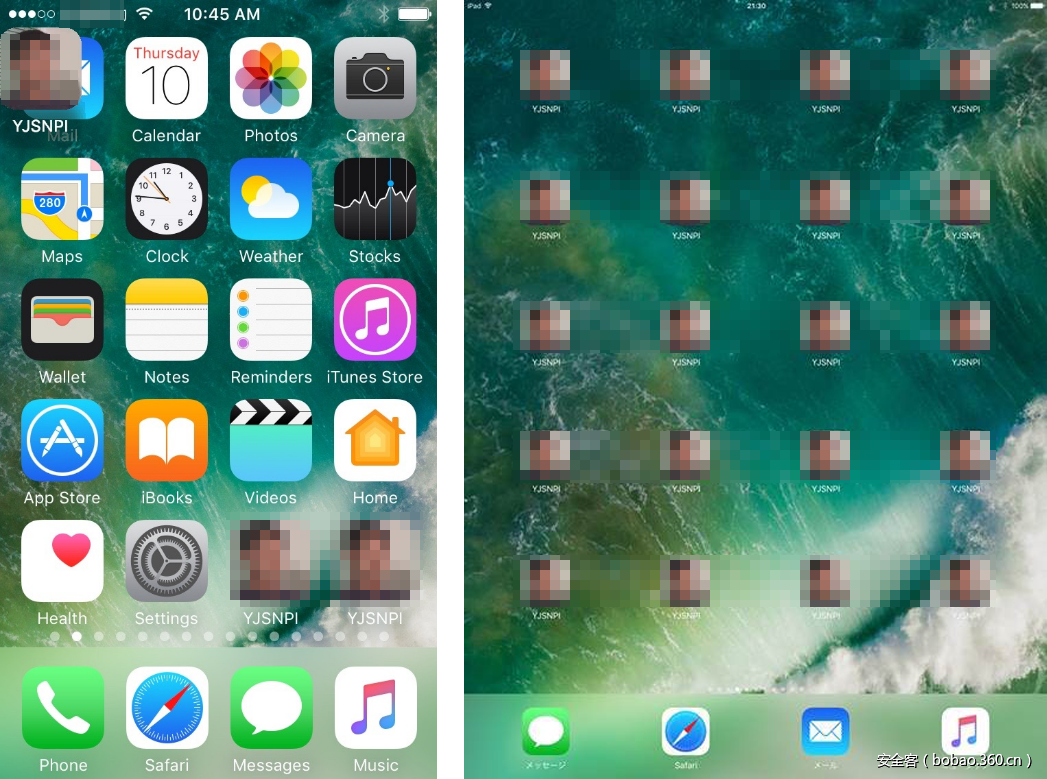

iOS SpringBoard图标溢出

安装iXintpwn/YJSNPI配置文件后,许多相同的图标将叠加在主屏幕上。单击它将导致屏幕溢出,其中充满了YJSNPI图标,桌面SpringBoard崩溃。此时,YJSNPI图标是可点击的,但仅显示图标的更大分辨率。图标溢出期间设备没有响应。

iOS SpringBoard图标溢出

安装iXintpwn/YJSNPI配置文件后,许多相同的图标将叠加在主屏幕上。单击它将导致屏幕溢出,其中充满了YJSNPI图标,桌面SpringBoard崩溃。此时,YJSNPI图标是可点击的,但仅显示图标的更大分辨率。图标溢出期间设备没有响应。

缓解措施

幸运的是,可以从设备中卸载此YJSNPI,尽管它设置为不可移除。受影响的用户可以使用Apple的Apple Configurator 2或官方iOS帮助软件来管理带有Mac的Apple设备,以查找和删除恶意配置文件。

但是,需要注意一些步骤。必须完全安装YJSNPI或无法删除图标。——即,如果未完全安装,Apple Configurator 2运行时将不会显示恶意配置文件。此外,Apple Configurator 2没有Windows版本。

提高移动设备安全性至关重要,尤其是当iOS设备在BYOD环境中运行时。

定期更新和修补iOS系统和应用程序,仅从应用程序商店或可信来源下载应用程序。越狱是有风险的,安装应该谨慎。应充分认识到授权的重要性,并应合理地判断可疑申请所要求的可疑权力。还建议应用程序开发人员采取某些措施来保护已开发的应用程序,这可以降低恶意利用它的可能性。

本文由安全客户翻译,“从安全客户转移”。

原文链接:http://blog.trendmicro.com/trendlabs-security-intelligence/ixintpwn-yjsnpi-abuses-ioss-config-profile-can-crash-devices/

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

缓解措施

幸运的是,可以从设备中卸载此YJSNPI,尽管它设置为不可移除。受影响的用户可以使用Apple的Apple Configurator 2或官方iOS帮助软件来管理带有Mac的Apple设备,以查找和删除恶意配置文件。

但是,需要注意一些步骤。必须完全安装YJSNPI或无法删除图标。——即,如果未完全安装,Apple Configurator 2运行时将不会显示恶意配置文件。此外,Apple Configurator 2没有Windows版本。

提高移动设备安全性至关重要,尤其是当iOS设备在BYOD环境中运行时。

定期更新和修补iOS系统和应用程序,仅从应用程序商店或可信来源下载应用程序。越狱是有风险的,安装应该谨慎。应充分认识到授权的重要性,并应合理地判断可疑申请所要求的可疑权力。还建议应用程序开发人员采取某些措施来保护已开发的应用程序,这可以降低恶意利用它的可能性。

本文由安全客户翻译,“从安全客户转移”。

原文链接:http://blog.trendmicro.com/trendlabs-security-intelligence/ixintpwn-yjsnpi-abuses-ioss-config-profile-can-crash-devices/

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2017-09-20 00:00

- 阅读 ( 1571 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论