利用Burp Suite挖掘暗网服务的真实IP

在本文中,我将与您讨论如何通过向网站发送各种Payload来在网站中传播各种安全风险,并使用BurpSuite发现Tor隐藏服务的真实IP地址。

在挖洞过程中,我们需要将各种测试内容发送到目标网站。例...

在本文中,我将与您讨论如何通过向网站发送各种Payload来在网站中传播各种安全风险,并使用BurpSuite发现Tor隐藏服务的真实IP地址。

在挖洞过程中,我们需要将各种测试内容发送到目标网站。例如,在查找SQL注入漏洞时,我们可能会发送'或1-1';在寻找跨站点脚本漏洞时,我们可能会写'alert(“BEEP !!!”)等等。有时,我们的Payload可能会立即将结果返回给我们,我们将能够在几秒钟内确认漏洞。但是,如果目标站点延迟响应,则问题即将来临。如果我们将Payload发送到目标网站,但在管理员下周检查网站日志之前不会执行,我该怎么办?如果我们需要确认Payload正在运行,那么我们必须安装“连续基础设施”来全天24小时监控响应信息。

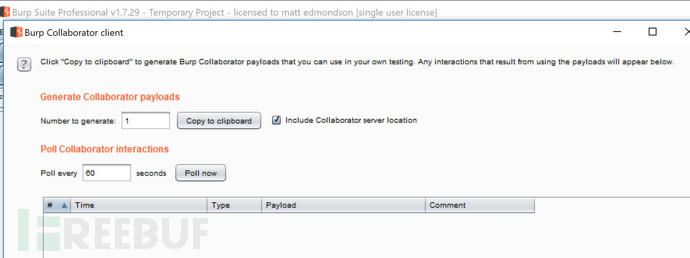

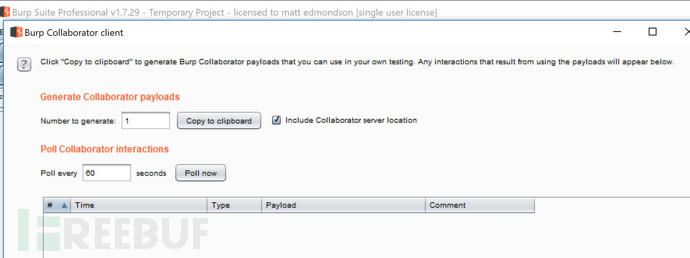

此时,我们可以使用BurpSuite帮助我们实现这一目标。它可以设置服务器进行7×24小时的监控。当您的Payload返回响应消息时,它将在第一时间接收并处理它。

在挖洞过程中,我们需要将各种测试内容发送到目标网站。例如,在查找SQL注入漏洞时,我们可能会发送'或1-1';在寻找跨站点脚本漏洞时,我们可能会写'alert(“BEEP !!!”)等等。有时,我们的Payload可能会立即将结果返回给我们,我们将能够在几秒钟内确认漏洞。但是,如果目标站点延迟响应,则问题即将来临。如果我们将Payload发送到目标网站,但在管理员下周检查网站日志之前不会执行,我该怎么办?如果我们需要确认Payload正在运行,那么我们必须安装“连续基础设施”来全天24小时监控响应信息。

此时,我们可以使用BurpSuite帮助我们实现这一目标。它可以设置服务器进行7×24小时的监控。当您的Payload返回响应消息时,它将在第一时间接收并处理它。

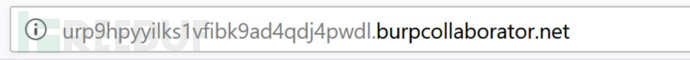

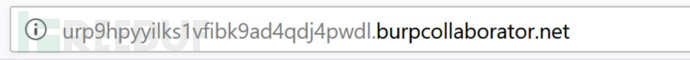

在上面的屏幕截图中,您可以单击“复制到剪贴板”并生成需要在Payload中使用的单独URL。

在上面的屏幕截图中,您可以单击“复制到剪贴板”并生成需要在Payload中使用的单独URL。

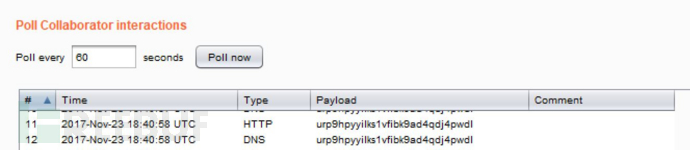

如果用户查询或访问此URL,您将立即在Burp Suite协作者客户端中收到通知。

如果用户查询或访问此URL,您将立即在Burp Suite协作者客户端中收到通知。

也许您还没有意识到这个功能实际上非常强大,因为我们现在拥有一个可以生成Payload并无限监控响应的基础架构。

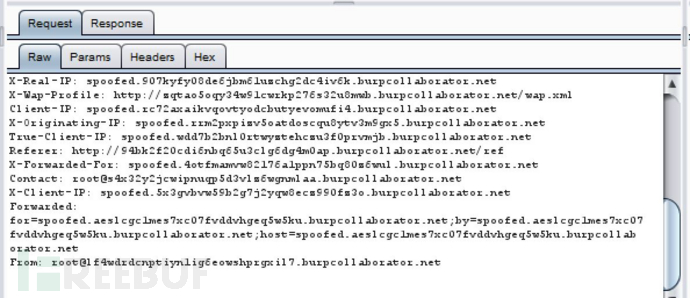

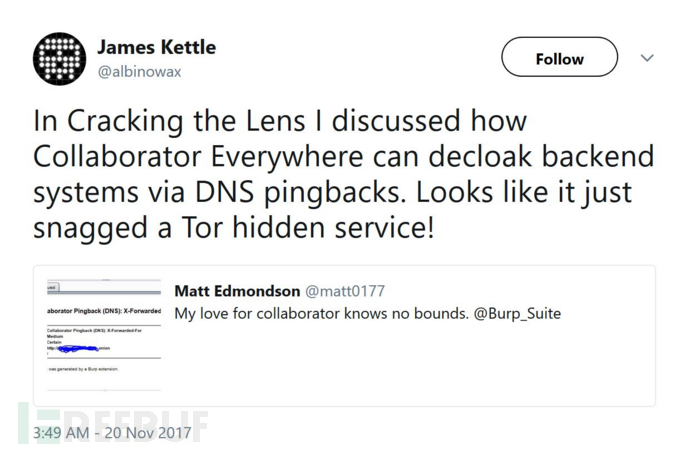

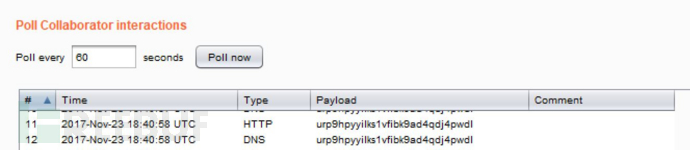

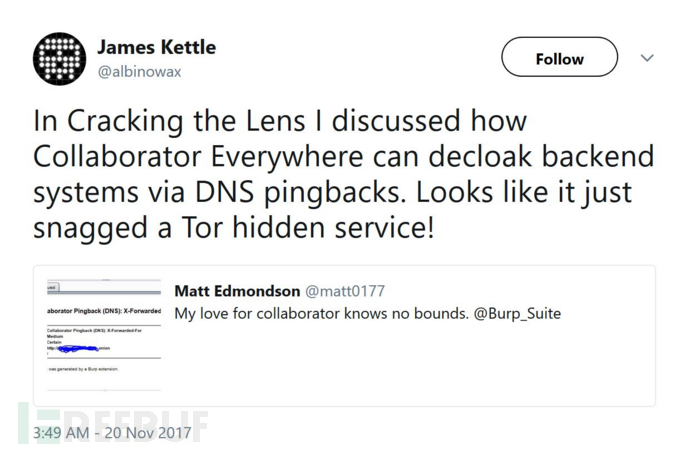

非常好,接下来我们应该在哪里发送Payload?你可能会说:“到处都是!!!”我同意你的看法,网络真的很棒。但我不知道你是否听说过James Kettle?今年早些时候,他发布了一个Burp Suite Professional插件,CollaboratorEverywhere,并发布了一篇名为《针对HTTP隐藏攻击面》的分析文章。 CollaboratorEverywhere帮助我们识别后端系统并自动处理我们通过Burp Suite注入目标站点的Payload。这是什么意思?下图显示了我访问博客网站后自动注入的一些标题:

也许您还没有意识到这个功能实际上非常强大,因为我们现在拥有一个可以生成Payload并无限监控响应的基础架构。

非常好,接下来我们应该在哪里发送Payload?你可能会说:“到处都是!!!”我同意你的看法,网络真的很棒。但我不知道你是否听说过James Kettle?今年早些时候,他发布了一个Burp Suite Professional插件,CollaboratorEverywhere,并发布了一篇名为《针对HTTP隐藏攻击面》的分析文章。 CollaboratorEverywhere帮助我们识别后端系统并自动处理我们通过Burp Suite注入目标站点的Payload。这是什么意思?下图显示了我访问博客网站后自动注入的一些标题:

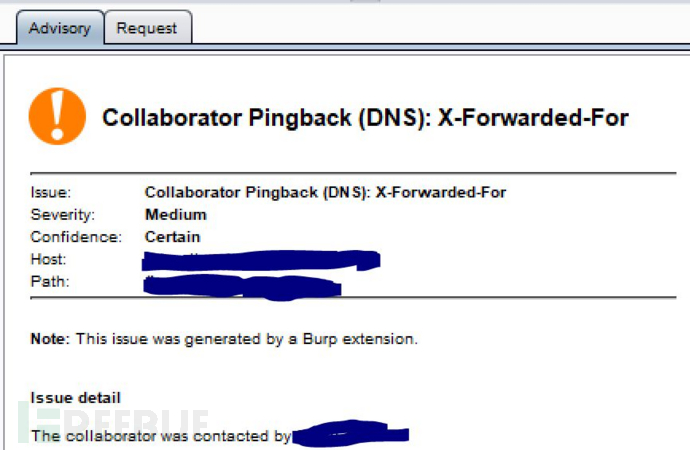

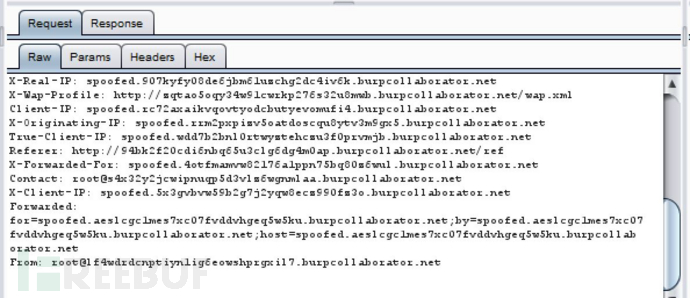

接下来我访问了另一个网站,然后我注入Payload以向我返回DNS查询请求:

接下来我访问了另一个网站,然后我注入Payload以向我返回DNS查询请求:

詹姆斯在Blackhat Black Hat黑客会议上的视频如下:

视频地址: https://www.youtube.com/watch?v=zP4b3pw94s0

在视频中,他介绍了他用于开发插件的所有技术。当我观看他的演讲视频时,我突然发现这项技术可能用于识别Tor网站或服务的真实IP地址。

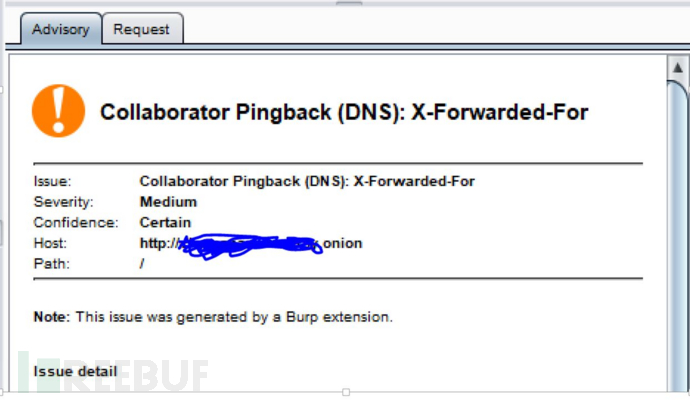

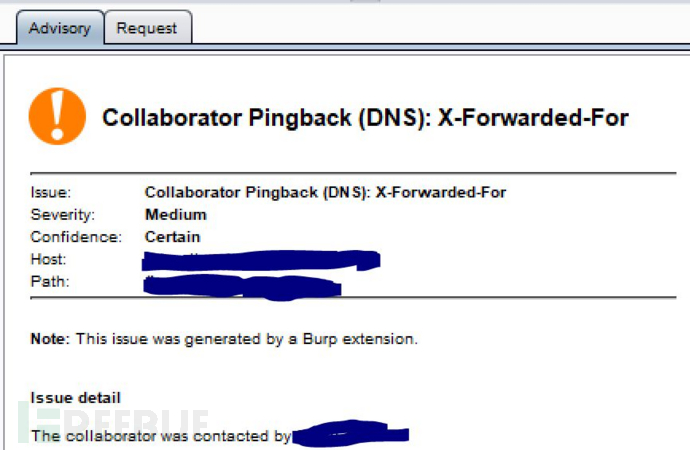

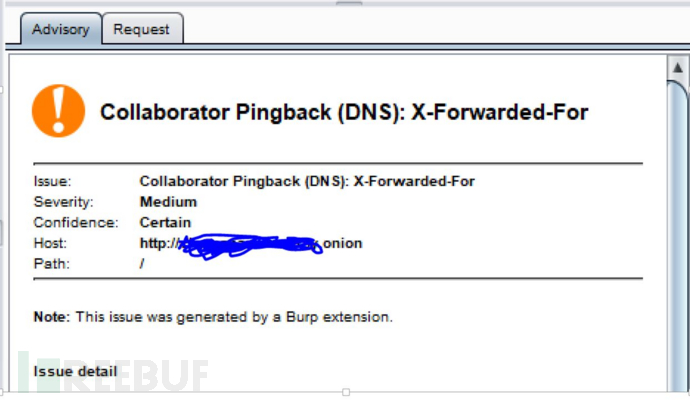

所以,我打开了我的Tor浏览器并使用Burp Suite来代理Tor流量。配置完成后,我访问了几个.onion隐藏服务,看看他们是否会返回一个协作者pingback。可能在我访问了20多个Tor网站之后,我终于成功了:

詹姆斯在Blackhat Black Hat黑客会议上的视频如下:

视频地址: https://www.youtube.com/watch?v=zP4b3pw94s0

在视频中,他介绍了他用于开发插件的所有技术。当我观看他的演讲视频时,我突然发现这项技术可能用于识别Tor网站或服务的真实IP地址。

所以,我打开了我的Tor浏览器并使用Burp Suite来代理Tor流量。配置完成后,我访问了几个.onion隐藏服务,看看他们是否会返回一个协作者pingback。可能在我访问了20多个Tor网站之后,我终于成功了:

现在,因为这个隐藏的Tor服务将查询请求中的标头,我在Burp Suite的帮助下成功获得了.onion隐藏服务的真实IP地址。

现在,因为这个隐藏的Tor服务将查询请求中的标头,我在Burp Suite的帮助下成功获得了.onion隐藏服务的真实IP地址。

后来的话

我建议您在目标网站管理员的许可下进行测试。值得注意的是,此功能使用起来非常简单且非常高效。

*参考源:digitalforensicstips,FB小编Alpha_h4ck编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

后来的话

我建议您在目标网站管理员的许可下进行测试。值得注意的是,此功能使用起来非常简单且非常高效。

*参考源:digitalforensicstips,FB小编Alpha_h4ck编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

在挖洞过程中,我们需要将各种测试内容发送到目标网站。例如,在查找SQL注入漏洞时,我们可能会发送'或1-1';在寻找跨站点脚本漏洞时,我们可能会写'alert(“BEEP !!!”)等等。有时,我们的Payload可能会立即将结果返回给我们,我们将能够在几秒钟内确认漏洞。但是,如果目标站点延迟响应,则问题即将来临。如果我们将Payload发送到目标网站,但在管理员下周检查网站日志之前不会执行,我该怎么办?如果我们需要确认Payload正在运行,那么我们必须安装“连续基础设施”来全天24小时监控响应信息。

此时,我们可以使用BurpSuite帮助我们实现这一目标。它可以设置服务器进行7×24小时的监控。当您的Payload返回响应消息时,它将在第一时间接收并处理它。

在挖洞过程中,我们需要将各种测试内容发送到目标网站。例如,在查找SQL注入漏洞时,我们可能会发送'或1-1';在寻找跨站点脚本漏洞时,我们可能会写'alert(“BEEP !!!”)等等。有时,我们的Payload可能会立即将结果返回给我们,我们将能够在几秒钟内确认漏洞。但是,如果目标站点延迟响应,则问题即将来临。如果我们将Payload发送到目标网站,但在管理员下周检查网站日志之前不会执行,我该怎么办?如果我们需要确认Payload正在运行,那么我们必须安装“连续基础设施”来全天24小时监控响应信息。

此时,我们可以使用BurpSuite帮助我们实现这一目标。它可以设置服务器进行7×24小时的监控。当您的Payload返回响应消息时,它将在第一时间接收并处理它。

在上面的屏幕截图中,您可以单击“复制到剪贴板”并生成需要在Payload中使用的单独URL。

在上面的屏幕截图中,您可以单击“复制到剪贴板”并生成需要在Payload中使用的单独URL。

如果用户查询或访问此URL,您将立即在Burp Suite协作者客户端中收到通知。

如果用户查询或访问此URL,您将立即在Burp Suite协作者客户端中收到通知。

也许您还没有意识到这个功能实际上非常强大,因为我们现在拥有一个可以生成Payload并无限监控响应的基础架构。

非常好,接下来我们应该在哪里发送Payload?你可能会说:“到处都是!!!”我同意你的看法,网络真的很棒。但我不知道你是否听说过James Kettle?今年早些时候,他发布了一个Burp Suite Professional插件,CollaboratorEverywhere,并发布了一篇名为《针对HTTP隐藏攻击面》的分析文章。 CollaboratorEverywhere帮助我们识别后端系统并自动处理我们通过Burp Suite注入目标站点的Payload。这是什么意思?下图显示了我访问博客网站后自动注入的一些标题:

也许您还没有意识到这个功能实际上非常强大,因为我们现在拥有一个可以生成Payload并无限监控响应的基础架构。

非常好,接下来我们应该在哪里发送Payload?你可能会说:“到处都是!!!”我同意你的看法,网络真的很棒。但我不知道你是否听说过James Kettle?今年早些时候,他发布了一个Burp Suite Professional插件,CollaboratorEverywhere,并发布了一篇名为《针对HTTP隐藏攻击面》的分析文章。 CollaboratorEverywhere帮助我们识别后端系统并自动处理我们通过Burp Suite注入目标站点的Payload。这是什么意思?下图显示了我访问博客网站后自动注入的一些标题:

接下来我访问了另一个网站,然后我注入Payload以向我返回DNS查询请求:

接下来我访问了另一个网站,然后我注入Payload以向我返回DNS查询请求:

詹姆斯在Blackhat Black Hat黑客会议上的视频如下:

视频地址: https://www.youtube.com/watch?v=zP4b3pw94s0

在视频中,他介绍了他用于开发插件的所有技术。当我观看他的演讲视频时,我突然发现这项技术可能用于识别Tor网站或服务的真实IP地址。

所以,我打开了我的Tor浏览器并使用Burp Suite来代理Tor流量。配置完成后,我访问了几个.onion隐藏服务,看看他们是否会返回一个协作者pingback。可能在我访问了20多个Tor网站之后,我终于成功了:

詹姆斯在Blackhat Black Hat黑客会议上的视频如下:

视频地址: https://www.youtube.com/watch?v=zP4b3pw94s0

在视频中,他介绍了他用于开发插件的所有技术。当我观看他的演讲视频时,我突然发现这项技术可能用于识别Tor网站或服务的真实IP地址。

所以,我打开了我的Tor浏览器并使用Burp Suite来代理Tor流量。配置完成后,我访问了几个.onion隐藏服务,看看他们是否会返回一个协作者pingback。可能在我访问了20多个Tor网站之后,我终于成功了:

现在,因为这个隐藏的Tor服务将查询请求中的标头,我在Burp Suite的帮助下成功获得了.onion隐藏服务的真实IP地址。

现在,因为这个隐藏的Tor服务将查询请求中的标头,我在Burp Suite的帮助下成功获得了.onion隐藏服务的真实IP地址。

后来的话

我建议您在目标网站管理员的许可下进行测试。值得注意的是,此功能使用起来非常简单且非常高效。

*参考源:digitalforensicstips,FB小编Alpha_h4ck编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

后来的话

我建议您在目标网站管理员的许可下进行测试。值得注意的是,此功能使用起来非常简单且非常高效。

*参考源:digitalforensicstips,FB小编Alpha_h4ck编译

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2017-12-02 00:00

- 阅读 ( 1672 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论