12月11日技术类安全热点

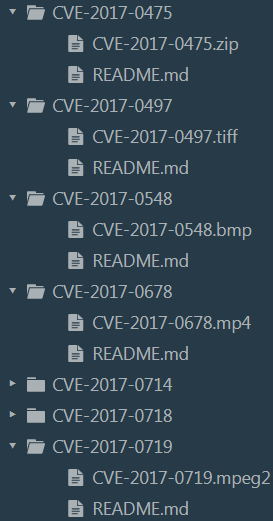

[漏洞] Android平台漏洞的PoC/EXP收集(包括漏洞分析)

https://github.com/ele7enxxh/poc-exp

[教程]什么是shell?并教你如何用C编写一个简单的shell

https://0x00sec.org/t/p...

[漏洞] Android平台漏洞的PoC/EXP收集(包括漏洞分析)

https://github.com/ele7enxxh/poc-exp

[漏洞] Android平台漏洞的PoC/EXP收集(包括漏洞分析)

https://github.com/ele7enxxh/poc-exp

[教程]什么是shell?并教你如何用C编写一个简单的shell

https://0x00sec.org/t/packers-executable-compression-and-data-obfuscation/847

[教程]教你编写反射DLL注入

https://0x00sec.org/t/reflective-dll-injection/3080

[教程] Sysinternals Sysmon活动监控用户指南

https://blogs.technet.microsoft.com/motiba/2017/12/07/sysinternals-sysmon-suspicious-activity-guide/

[工具]黑帽官方阿森纳项目

https://github.com/toolswatch/blackhat-arsenal-tools

[工具]引导加载程序内存损坏漏洞和状态存储漏洞发现工具

https://www.kitploit.com/2017/12/bootstomp-bootloader-vulnerability.html

https://github.com/ucsb-seclab/BootStomp

[工具] xwaf 一个用python编写的waf自动旁路工具,以前的版本是bypass_waf,xwaf比bypass_waf更聪明,没有人可以介入,自动打破waf

https://github.com/3xp10it/bypass_waf

[工具]基于Powershell的RAT,具有RC4加密流量

https://github.com/Mr-Un1k0d3r/ThunderShell

[工具]为恶意软件/文件检测12,805个Yara规则集

https://github.com/SupportIntelligence/Icewater

[工具] Powershell脚本,用于从Credential Manager转储Windows凭据

https://github.com/peewpw/Invoke-WCMDump

PS> Import-Module。\ Invoke-WCMDump.ps1 PS> Invoke-WCMDump

[工具] Spinner:无需主机名验证的半自动证书钉扎检测

http://www.cs.bham.ac.uk/~garciaf/publications/spinner.pdf

对CI!g_pStore的Warbird虚拟机保护的分析

https://github.com/airbus-seclab/warbirdvm

本文最初由安全客户发布。

作者:所有客人小编2

[教程]什么是shell?并教你如何用C编写一个简单的shell

https://0x00sec.org/t/packers-executable-compression-and-data-obfuscation/847

[教程]教你编写反射DLL注入

https://0x00sec.org/t/reflective-dll-injection/3080

[教程] Sysinternals Sysmon活动监控用户指南

https://blogs.technet.microsoft.com/motiba/2017/12/07/sysinternals-sysmon-suspicious-activity-guide/

[工具]黑帽官方阿森纳项目

https://github.com/toolswatch/blackhat-arsenal-tools

[工具]引导加载程序内存损坏漏洞和状态存储漏洞发现工具

https://www.kitploit.com/2017/12/bootstomp-bootloader-vulnerability.html

https://github.com/ucsb-seclab/BootStomp

[工具] xwaf 一个用python编写的waf自动旁路工具,以前的版本是bypass_waf,xwaf比bypass_waf更聪明,没有人可以介入,自动打破waf

https://github.com/3xp10it/bypass_waf

[工具]基于Powershell的RAT,具有RC4加密流量

https://github.com/Mr-Un1k0d3r/ThunderShell

[工具]为恶意软件/文件检测12,805个Yara规则集

https://github.com/SupportIntelligence/Icewater

[工具] Powershell脚本,用于从Credential Manager转储Windows凭据

https://github.com/peewpw/Invoke-WCMDump

PS> Import-Module。\ Invoke-WCMDump.ps1 PS> Invoke-WCMDump

[工具] Spinner:无需主机名验证的半自动证书钉扎检测

http://www.cs.bham.ac.uk/~garciaf/publications/spinner.pdf

对CI!g_pStore的Warbird虚拟机保护的分析

https://github.com/airbus-seclab/warbirdvm

本文最初由安全客户发布。

作者:所有客人小编2 如果转载,请注明出处: https://www.anquanke.com/post/id/90013黑客业务清单介绍及一般分类: 类别:攻击入侵破解开发 1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量] 2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。 3:破解业务类:软件,加密文件,二次打包,脱壳等。 4:二次开发业务清单:软件二次开发,源代码二次开发等 5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等 备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明 注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2017-12-11 08:00

- 阅读 ( 1480 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论