WordPress插件YITH WooCommerce Wishlist SQL注入漏洞

作为我们对Sucuri防火墙的定期研究审计的一部分,我们发现了一个愿望列表插件,YITH WooCommerce Wishlist,带有SQL注入漏洞。据统计,该插件目前至少安装在50000+ wordpress网站上。

受影响区...

作为我们对Sucuri防火墙的定期研究审计的一部分,我们发现了一个愿望列表插件,YITH WooCommerce Wishlist,带有SQL注入漏洞。据统计,该插件目前至少安装在50000+ wordpress网站上。

受影响区域

此漏洞主要发生在2.2.0版本之下,主要是因为该版本缺少对用户输入数据的严格过滤措施。攻击者(至少一个用户帐户)可能利用此漏洞窃取用户敏感数据,甚至使用某些配置项来破坏整个WordPress安装。

需要提醒的是,在MySQL版本低于5.7的服务器中,此漏洞非常容易被利用。

此漏洞有一个非常有趣的地方,我们决定发布安全公告的原因是使用该插件的网站通常会启用免费的“用户注册”功能,以允许存储用户的偏好(例如愿望清单)和访问。供后续使用。

技术细节

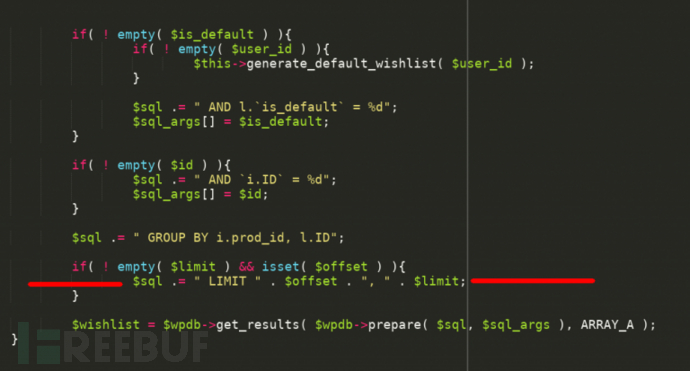

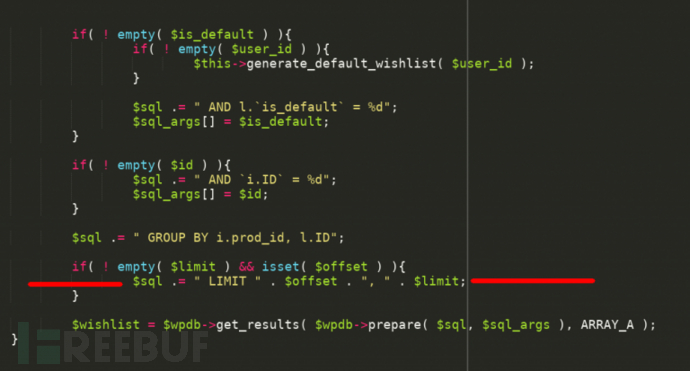

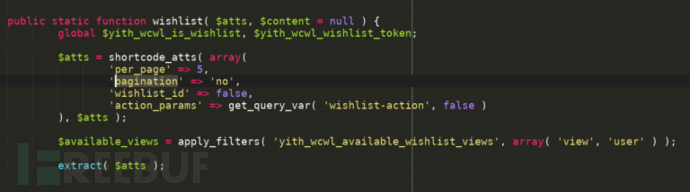

生成漏洞的代码可以在版本2.1.2中的includes/class.yith-wcwl-shortcode.php的第523行中找到。此代码是get_products()函数的一部分,并返回特定用户的所有wishlist元素:

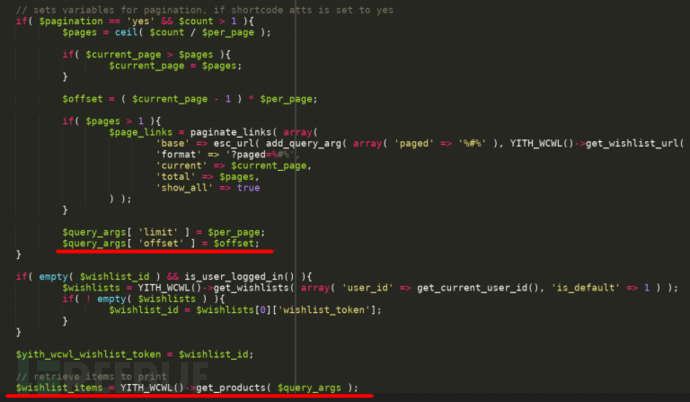

如果攻击者控制$ limit变量,则可以为其分配任何值。例如,构建一个查询语句。这样,攻击者就能直接获取多个服务器上的所有敏感数据。例如,加密哈希值和电子邮件。

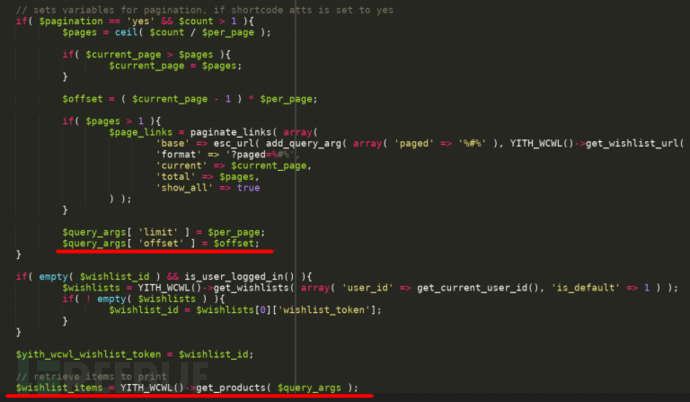

攻击者想要达到建立查询的目的必须满足以下条件:

页面值必须为“是”

count变量必须大于1(此变量存储特定用户的wishlist元素数)

必须设置限制变量

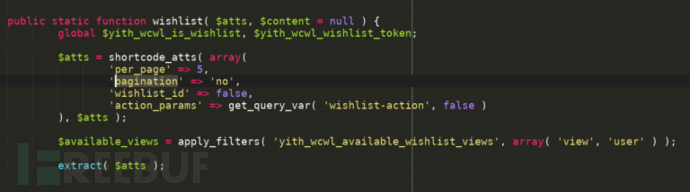

攻击者可以使用 中定义的短代码yith_wcwl_wishlist来满足所有这些条件,包括/class.yith-wcwl-shortcode.php:

如果攻击者控制$ limit变量,则可以为其分配任何值。例如,构建一个查询语句。这样,攻击者就能直接获取多个服务器上的所有敏感数据。例如,加密哈希值和电子邮件。

攻击者想要达到建立查询的目的必须满足以下条件:

页面值必须为“是”

count变量必须大于1(此变量存储特定用户的wishlist元素数)

必须设置限制变量

攻击者可以使用 中定义的短代码yith_wcwl_wishlist来满足所有这些条件,包括/class.yith-wcwl-shortcode.php:

攻击者唯一要做的就是创建一个用户帐户并调用漏洞的短代码(有关详细信息,请参阅我们之前的文章)。

紧急程序

检查您的插件版本并尽快将其更新到最新版本!

如果由于某种原因您无法升级,我们建议您使用Sucuri或其他WAF来确保您的网站安全。

*参考来源:sucuri,FB小编secist汇编

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

攻击者唯一要做的就是创建一个用户帐户并调用漏洞的短代码(有关详细信息,请参阅我们之前的文章)。

紧急程序

检查您的插件版本并尽快将其更新到最新版本!

如果由于某种原因您无法升级,我们建议您使用Sucuri或其他WAF来确保您的网站安全。

*参考来源:sucuri,FB小编secist汇编

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

如果攻击者控制$ limit变量,则可以为其分配任何值。例如,构建一个查询语句。这样,攻击者就能直接获取多个服务器上的所有敏感数据。例如,加密哈希值和电子邮件。

攻击者想要达到建立查询的目的必须满足以下条件:

页面值必须为“是”

count变量必须大于1(此变量存储特定用户的wishlist元素数)

必须设置限制变量

攻击者可以使用 中定义的短代码yith_wcwl_wishlist来满足所有这些条件,包括/class.yith-wcwl-shortcode.php:

如果攻击者控制$ limit变量,则可以为其分配任何值。例如,构建一个查询语句。这样,攻击者就能直接获取多个服务器上的所有敏感数据。例如,加密哈希值和电子邮件。

攻击者想要达到建立查询的目的必须满足以下条件:

页面值必须为“是”

count变量必须大于1(此变量存储特定用户的wishlist元素数)

必须设置限制变量

攻击者可以使用 中定义的短代码yith_wcwl_wishlist来满足所有这些条件,包括/class.yith-wcwl-shortcode.php:

攻击者唯一要做的就是创建一个用户帐户并调用漏洞的短代码(有关详细信息,请参阅我们之前的文章)。

紧急程序

检查您的插件版本并尽快将其更新到最新版本!

如果由于某种原因您无法升级,我们建议您使用Sucuri或其他WAF来确保您的网站安全。

*参考来源:sucuri,FB小编secist汇编

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

攻击者唯一要做的就是创建一个用户帐户并调用漏洞的短代码(有关详细信息,请参阅我们之前的文章)。

紧急程序

检查您的插件版本并尽快将其更新到最新版本!

如果由于某种原因您无法升级,我们建议您使用Sucuri或其他WAF来确保您的网站安全。

*参考来源:sucuri,FB小编secist汇编

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-01-23 00:00

- 阅读 ( 1547 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论